Aproximadamente el 46% de los fondos pirateados se encuentran inactivos en la cadena en la cadena, lo que sugiere oportunidades para la recuperación posterior al incidente, dicen los analistas de Global Ledger.

Los piratas informáticos son rápidos, pero los sistemas que los persiguen todavía se están poniendo al día. Un nuevo informe Por la firma de inteligencia de blockchain Global Ledger, basada en cientos de incidentes en la cadena, muestra que, en muchos casos, los fondos robados de los fondos de la tierra en los destinos de lavado antes de que el hack se divulgue públicamente.

En promedio, se necesitan 43.83 horas desde la violación inicial en la cadena hasta que el incidente es informado por el proyecto de víctimas o un investigador de terceros, según el informe compartido con Crypto.News. Los piratas informáticos, mientras tanto, tienden a mover los fondos robados a la primera entidad identificada, como un intercambio, un mezclador criptográfico o un protocolo de finanzas descentralizado, dentro de las 46.74 horas.

Sin embargo, el retraso más largo es la ventana entre la divulgación pública y la interacción del atacante con un servicio de lavado, que promedia 78.55 horas, lo que sugiere que los fondos a menudo ya están en movimiento mucho antes de que un hack se vuelva ampliamente conocido.

‘No hay un libro de jugadas claro aquí’

En total, los investigadores de Ledger Global midieron cuatro líneas de tiempo clave en cientos de incidentes. El tiempo desde la incumplimiento hasta el movimiento de financiación, desde la incumplimiento hasta la presentación de informes, desde la incumplimiento hasta la interacción de la primera entidad, y desde la divulgación pública y la actividad de lavado. Cada retraso también cuenta su propia historia.

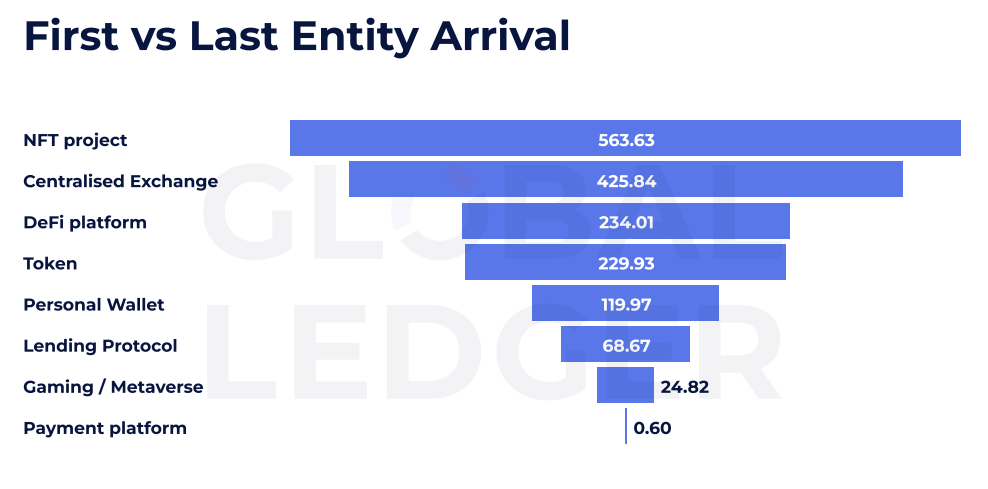

Los ataques dirigidos a proyectos NFT, por ejemplo, muestran los movimientos de fondos más lentos. En promedio, se necesitan 563.63 horas, o casi 24 días, para que los fondos de estas exploits se muevan de la primera a la última entidad conocida en la cadena de lavado. Eso es más del doble del retraso promedio visto en hacks centralizados relacionados con el intercambio, que registran alrededor de 425 horas.

El cofundador y CEO de Global Ledger, Lex Fisun, le dijo a Crypto.News en un comentario exclusivo que el largo retraso, en el caso de NFTS, no se trata solo de baja liquidez, ya que estos tokens son “únicos y más difíciles de descargar en silencio”.

“No hay un libro de jugadas claro aquí, el lavado de lavado generalmente implica el comercio de lavado o la ingeniería social. Recuerde la exploit de los ídolos, donde el atacante agotó $ 340,000 en Steth, pero se quedó atascado con los NFT asociados”.

Lex fisun

El informe resalta cómo las rutas de lavado varían según el tipo de proyecto explotado. Las plataformas y tokens Defi generalmente ven los fondos se mueven a través de los canales de lavado dentro de las 230 horas, mientras que las plataformas de pago muestran el cambio más rápido: solo 0.6 horas en promedio. Las exploits de juegos y metraverios también se encuentran entre los flujos más rápidos, que se mueven en menos de 25 horas.

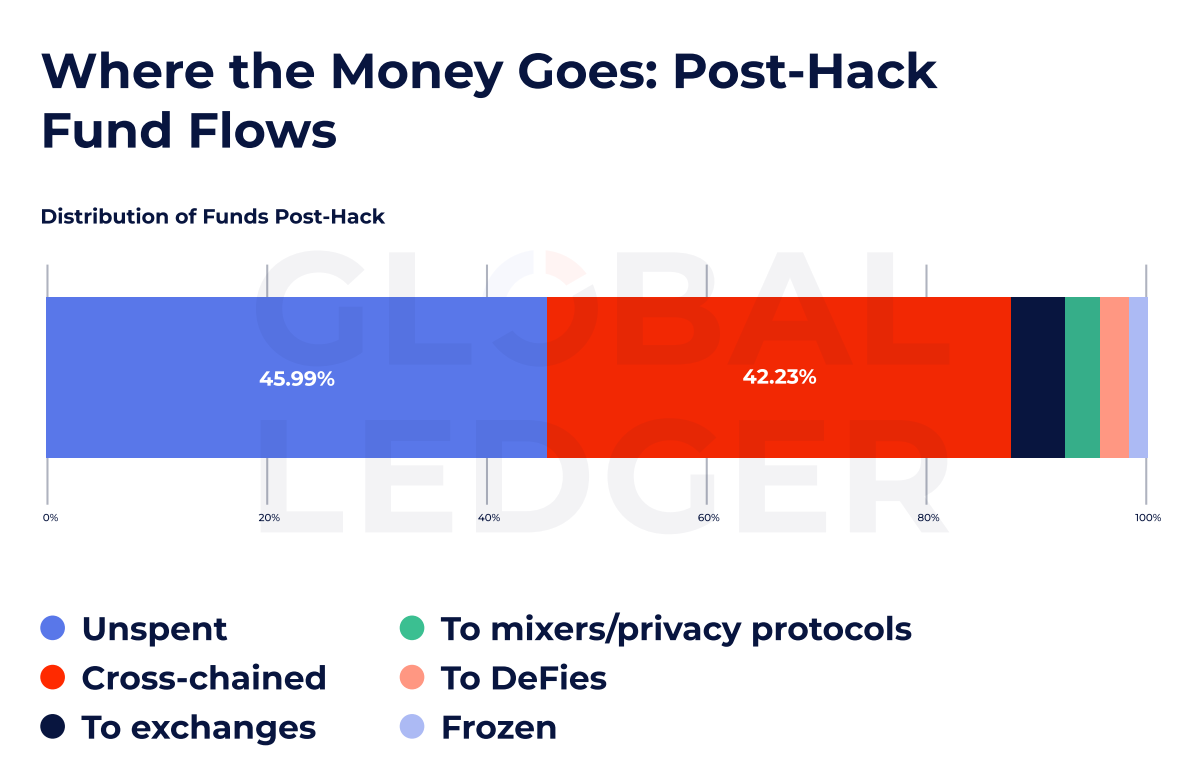

A pesar de la velocidad y la fragmentación de los flujos de fondos, una sorprendente cantidad de activos pirateados permanece intacto. Según los datos, casi el 46% de los fondos robados aún no gastan, lo que sugiere oportunidades significativas para el seguimiento continuo y potencialmente recuperación, mucho después de que ocurra un incidente.

Rastros de cadena cruzada

Si bien muchos fondos se quedan inactivos, una parte creciente se está deslizando a través de rutas de cadena cruzada más difícil de hacer. El informe muestra que el 42.23% de los fondos robados se movieron a través de las cadenas, evitando los sistemas de monitoreo específicos de la cadena.

Fisun explicó que los puentes de cadena cruzada “ya se han convertido en una de las mejores herramientas de lavado de dinero” para pasar el monitoreo específico de la cadena. Y aunque el abuso repetido podría extraer el escrutinio de AML, el caso de tornado en efectivo demuestra una cosa: “las sanciones cambian de táctica, no la demanda”, agregó Fisun.

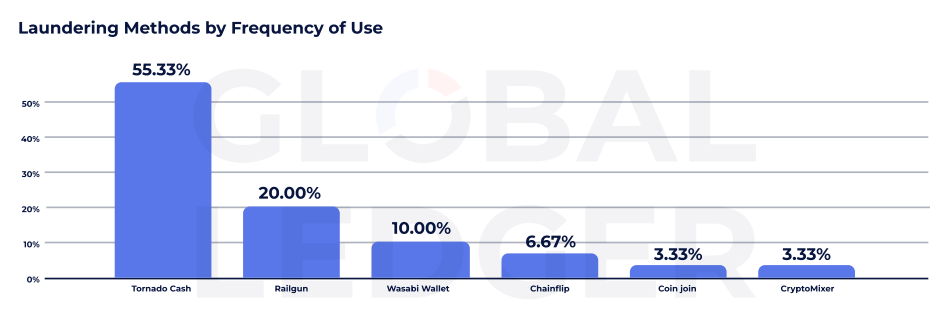

Los datos de Global Ledger también muestran que el efectivo de Tornado sigue siendo el protocolo de lavado dominante, utilizado en más del 50% de los casos rastreados por la empresa. A pesar del Tesoro de los Estados Unidos sanciones En 2022, y la creciente presión de los reguladores a nivel mundial, el servicio continúa desempeñando un papel central en el lavado posterior a la acero.

Su uso se disparó nuevamente después de que un fallo de la Corte de los Estados Unidos revocó las sanciones por motivos constitucionales en 2024.

Otras herramientas de privacidad también están ganando impulso. RailGun, por ejemplo, se usó en el 20% de los casos, mientras que la billetera de wasabi apareció en el 10%. Chainflip, Coinjoin y Cryptomixer estuvieron involucrados en menos del 7% de los flujos de lavado, según muestran los datos.

Los atacantes se vuelven más inteligentes

Fisun señaló que los flujos más lentos a través de intercambios centralizados, que ahora promedian más de 425 horas, no necesariamente reflejan un mejor cumplimiento solo.

Dijo el CEO de Ledger Global, y agregó que una línea de tiempo más lenta “no es una falla, es por diseño” a medida que los atacantes dividen los activos, las cadenas de lúpulo y usan protocolos de privacidad para mover fondos robados a través de CEX que “intentan retrasar los flujos que se ven sombríos”.

Solo una pequeña porción de fondos se congelan por los equipos de cumplimiento o cumplimiento. El informe sugiere que las respuestas en tiempo real siguen siendo raras, incluso a medida que avanzan el análisis y las herramientas de monitoreo.

Si bien los números apuntan a desafíos continuos, también subrayan dónde los defensores pueden ganar una ventaja. Las brechas de tiempo, a veces medidas en días, muestran que todavía hay espacio para actuar antes de que los fondos robados desaparezcan por completo.