Ethereum, la columna vertebral de las aplicaciones criptográficas y los proyectos Defi, se utiliza cada vez más como una herramienta para los ataques cibernéticos.

Investigadores de Reversinglabs Han encontrado dos paquetes de NPM que ocultaron comandos maliciosos dentro de Ethereum Smart Contracts, marcando un nuevo giro en los ataques de la cadena de suministro de software.

Siga leyendo para saber cómo se llevó a cabo esto.

Paquetes simples con malwares ocultos

Los dos paquetes, Colortoolsv2 y Mimelib2, parecían herramientas inofensivas, pero en secreto atrajeron el malware del descargador. Estos paquetes son parte de una campaña más amplia y sofisticada que se extiende a través de NPM y GitHub.

En julio, RL descubrió Colortoolsv2 usando blockchain para entregar malware. Se eliminó rápidamente, pero un paquete casi idéntico llamado Mimelib2 pronto apareció con el mismo código malicioso.

Ambos paquetes de NPM eran mínimos y llevaban solo el malware, mientras que sus repositorios de Github estaban hechos para parecer pulidos y confiables para los desarrolladores tontos.

Uso de contratos inteligentes como herramienta de sigilo

Lo que hace que esta campaña se destaque es cómo los atacantes usaron contratos inteligentes de Ethereum para ocultar URL maliciosas.

Colortoolsv2 parecía ser un paquete NPM básico con solo dos archivos. Hidden Inside era un script que descargaba malware adicional de un servidor de comando y control. Por lo general, el malware hace campaña de URL hardamos en su código, lo que las hace más fáciles de detectar.

En este caso, las URL se almacenaron dentro de los contratos inteligentes de Ethereum, lo que hace que sea mucho más difícil rastrear y cerrar el ataque.

“Eso es algo que no hemos visto anteriormente, y destaca la rápida evolución de las estrategias de evasión de detección de actores maliciosos que están trolleando repositorios y desarrolladores de código abierto“, Dijeron los investigadores.

Los piratas informáticos se están volviendo más creativos

Este ataque es parte de una tendencia creciente en la que los piratas informáticos están encontrando nuevas formas de entregar malware. En 2023, algunos paquetes de Python ocultaron URL maliciosas dentro de Github Gists, y en 2022, un paquete falso de Vail Tail CSS NPM almacenó enlaces de malware detrás de plataformas de confianza como Google Drive y OneDrive.

Cómo se usó Github como trampa

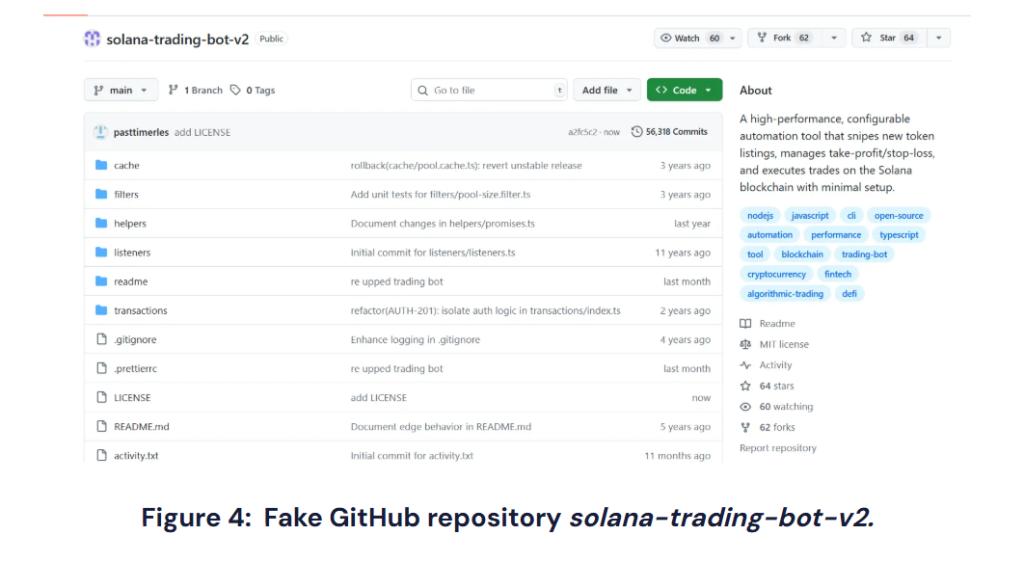

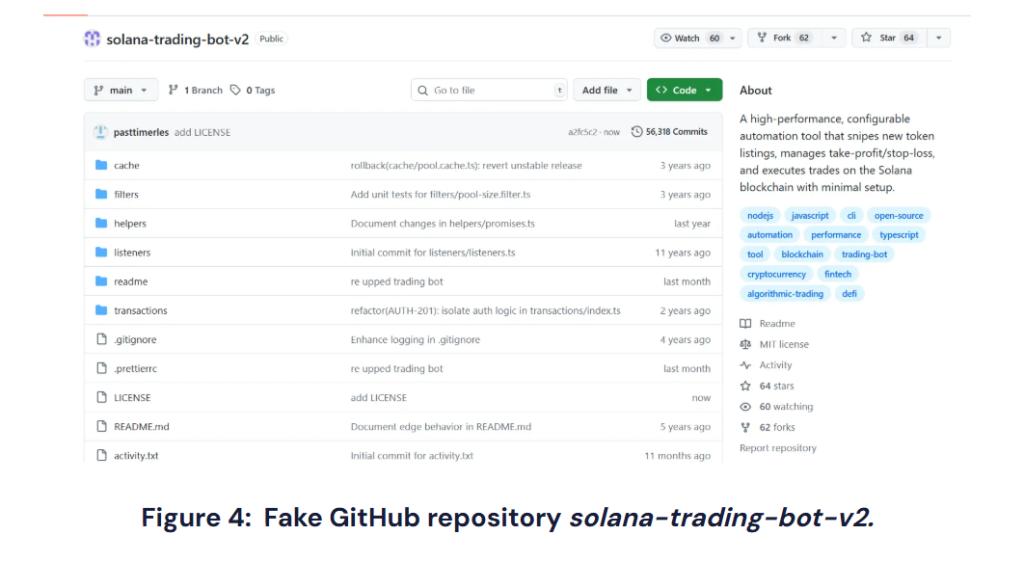

Los atacantes también construyeron repositorios falsos de Github para que su campaña sea más convincente.

Los atacantes establecieron repositorios falsos vinculados al paquete Colortoolsv2, haciéndose pasar por los bots de comercio criptográficos. Estos proyectos parecían convincentes, con miles de compromisos, contribuyentes activos y muchas estrellas.

Pero la actividad y la popularidad fueron falsificadas para engañar a los desarrolladores para que descargaran código envenenado.

Esta campaña no se detuvo con Solana-Trading-Bot-V2. Otros reposadores como Ethereum-Mev-Bot-V2, Arbitrage-Bot y Hyperliquid-Trad-Bot también mostraron confirmaciones y actividades falsas, aunque menos convincentes.

El año pasado vio 23 campañas en las que los atacantes plantaron código malicioso en reposuras de código abierto, incluido el Minero de Cripto Pypi Ultralytics y un intento de malware de abril de 2025 sobre herramientas criptográficas locales.

Para los desarrolladores, este es un recordatorio para examinar cuidadosamente las bibliotecas de código abierto. Las estrellas, las descargas y la actividad no garantizan la confianza. Tanto el código como los mantenedores deben revisarse a fondo antes de la integración.