A medida que crece la adopción de blockchain, también crecen riesgos como ataques adelantados, estafas de tokens y vulnerabilidades entre cadenas. Los protocolos de seguridad de blockchain son cruciales en este sentido, ya que garantizan que cada paso de una transacción (desde el inicio hasta la confirmación) esté protegido. Comprender la seguridad de las transacciones de un extremo a otro es clave para que los usuarios y desarrolladores eviten pérdidas y garanticen interacciones de red seguras e ininterrumpidas. Este artículo explora los principales protocolos que garantizarán transacciones seguras de blockchain en 2024.

En esta guía:

- Los 5 principales protocolos blockchain

- ¿Qué es la seguridad de las transacciones de un extremo a otro?

- ¿Es suficiente asegurar las transacciones con protocolos de seguridad blockchain?

- Preguntas frecuentes

Los 5 principales protocolos blockchain

En resumen, algunos de los principales protocolos de seguridad de blockchain en 2024 incluyen:

- Protocolo Omnia: protección avanzada con mempools privados

- LayerZero: retransmisores privados para una comunicación segura entre cadenas

- Chainlink CCIP: validación multicapa para transferencias de tokens

- Wormhole: nodos guardianes para la seguridad de las transacciones entre cadenas

- Cosmos Hub (Protocolo IBC): transferencias seguras de activos con consenso de Tendermint

Examinemos cada protocolo de seguridad de blockchain en detalle.

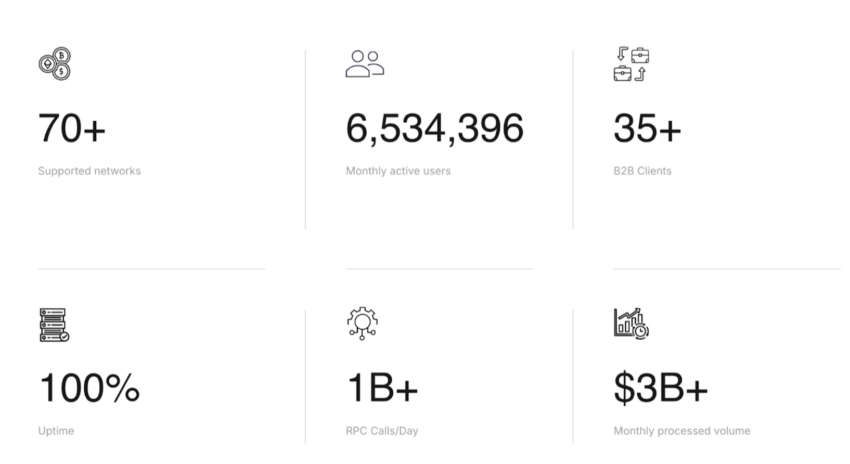

1. Protocolo Omnia: el mejor para prevenir exploits

El Protocolo Omnia garantiza que los usuarios y desarrolladores de blockchain disfruten de un acceso seguro y privado a las redes sin temor a ataques anticipados, estafas de tokens o interacciones maliciosas.

Al salvaguardar los datos de las transacciones desde el inicio hasta su finalización, Omnia ofrece seguridad de extremo a extremo y mantiene la confidencialidad de cada operación de blockchain.

Usuarios: protocolo Omnia

¿Cómo funciona?

Omnia actúa como un túnel vigilado para las transacciones blockchain. Cuando un usuario interactúa con una cadena de bloques a través de los puntos finales RPC privados de Omnia, los datos se ocultan de la vista pública, protegiéndolos de los atacantes. Estos mempools privados evitan que los bots avancen en las operaciones o intercepten información confidencial.

Además, Omnia detecta honeypots (tokens fraudulentos diseñados para atrapar a los usuarios) mediante el análisis de contratos inteligentes y datos de transacciones en tiempo real.

Omnia también es independiente de blockchain y admite el monitoreo continuo de transacciones y múltiples redes, lo que garantiza la cobertura de seguridad más amplia posible.

Ventajas

- Previene ataques frontales: Los RPC privados mantienen las transacciones ocultas a los bots.

- Bloquea tokens de estafa: La detección de Honeypot impide que los usuarios interactúen con tokens fraudulentos.

- Soporte multicadena: Funciona en varias cadenas de bloques, lo que garantiza flexibilidad.

Contras

- Configuración técnica: Es posible que los usuarios necesiten tiempo para comprender las RPC privadas y las protecciones de los honeypots.

- Dependencia del nodo: Requiere la participación constante de los nodos para un acceso ininterrumpido

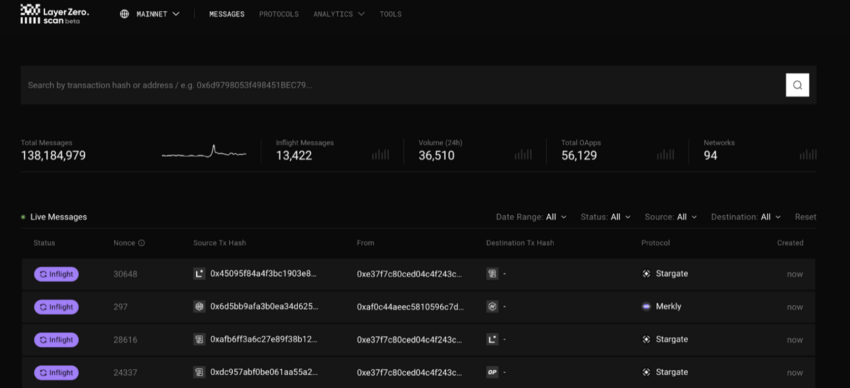

2. LayerZero: lo mejor para transacciones seguras entre cadenas

LayerZero garantiza que las transacciones entre diferentes blockchains se completen de forma segura y sin interrupciones. Las transacciones entre cadenas a menudo introducen nuevos riesgos, como transferencias adelantadas y incompletas, pero LayerZero elimina estas vulnerabilidades al proteger cada parte de la transacción, desde el inicio en una cadena de bloques hasta la confirmación en otra.

¿Cómo funciona?

LayerZero mantiene la velocidad y la seguridad mediante el uso de una combinación de nodos ultraligeros (ULN), oráculos y retransmisores. Piense en ello como enviar un paquete a través de una red de mensajería confiable, donde los mensajeros (retransmisores) y los validadores (oráculos) confirman que el paquete llega intacto a su destino sin interferencias de personas externas.

Los nodos ultraligeros (ULN) validan las transacciones sin requerir todos los datos de la cadena de bloques, lo que mantiene la red ágil y al mismo tiempo mantiene la seguridad.

Los retransmisores transmiten los datos de las transacciones entre cadenas de bloques mientras los mantienen ocultos a la exposición pública, asegurando que nadie pueda interceptar los datos o manipular la transacción.

Los oráculos verifican de forma independiente las transacciones tanto en la cadena de origen como en la de destino, manteniendo la integridad de los datos incluso durante los intercambios entre cadenas.

En términos de mantenimiento de la seguridad de las transacciones de un extremo a otro, los retransmisores privados protegen los datos de las transacciones para que no sean manipulados o interceptados, mientras que los ULN garantizan una validación segura.

Además, cada componente de la red funciona de forma independiente, lo que reduce en consecuencia el riesgo de vulnerabilidades en todo el sistema. Todo esto es gracias al diseño modular resistente.

Ventajas

- Mitigación avanzada: Los retransmisores privados mantienen las transacciones fuera de los mempools públicos.

- Ejecución rápida entre cadenas: Los nodos ultraligeros aceleran las transacciones sin comprometer la seguridad.

- Verificación confiable: Los oráculos garantizan que cada transacción se valide correctamente, protegiendo los activos de los usuarios.

Contras

- Configuración compleja: Inicialmente, los usuarios pueden encontrar difícil comprender la arquitectura que involucra retransmisores y oráculos.

- Dependencia de validadores: Si bien está descentralizada, la operación de LayerZero depende de que los validadores funcionen correctamente.

3. Chainlink CCIP: lo mejor para asegurar transferencias de tokens

El Protocolo de interoperabilidad entre cadenas (CCIP) de Chainlink ofrece una forma confiable de transferir tokens entre cadenas de bloques y al mismo tiempo evitar errores de transferencia o manipulación. Al verificar las transacciones en varios puntos, CCIP garantiza que cada transferencia sea segura de principio a fin, lo que la convierte en una herramienta esencial para operaciones seguras entre cadenas.

Protocolo de enlace de cadena: enlace de cadena

¿Cómo funciona?

CCIP actúa como un sistema de control para las transacciones blockchain. Al enviar tokens entre redes, los oráculos y los validadores trabajan juntos para confirmar cada paso del proceso.

Imagine enviar un paquete por correo donde cada oficina postal lo sella a lo largo de la ruta; esto garantiza que el paquete no haya sido manipulado antes de llegar a su destino.

Chainlink CCIP utiliza validación multipunto, canales de comunicación privados y manejo flexible de tokens para transferencias más seguras y prevención de errores.

Ventajas

- Protección de vanguardia: Mantiene las transacciones fuera de la vista del público para evitar interferencias.

- Transferencias seguras de tokens: Valida transacciones en múltiples puntos para evitar errores o pérdidas.

- Flexibilidad entre cadenas: Admite muchas redes para un movimiento fluido de activos.

Contras

- Curva de aprendizaje: Es posible que los usuarios necesiten tiempo para comprender las transferencias programables.

- Dependencia de los oráculos: El proceso depende de que los validadores y oráculos funcionen correctamente.

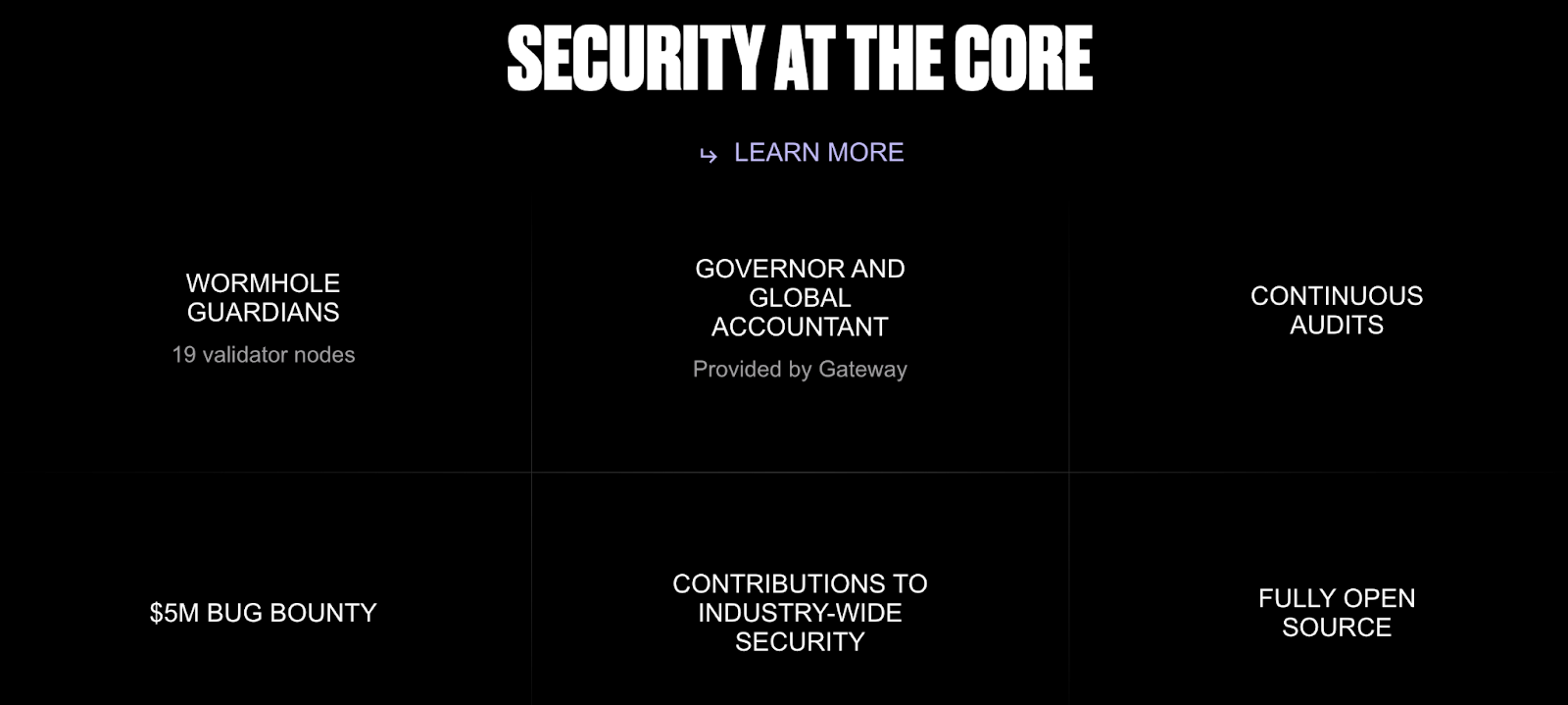

4. Agujero de gusano: mejor con verificación del tutor

Wormhole garantiza que los activos y los datos puedan moverse de forma segura entre múltiples cadenas de bloques, lo que reduce los riesgos involucrados en las transacciones entre cadenas.

Con su sistema de nodo guardián, Wormhole garantiza que cada transacción se verifique de forma independiente, bloqueando transferencias no autorizadas o manipuladas y garantizando que la transacción permanezca segura de principio a fin.

Interfaz de agujero de gusano: agujero de gusano

¿Cómo funciona?

Wormhole funciona como un puente entre blockchains, facilitando las transferencias de activos con la ayuda de nodos guardianes. Piense en los nodos guardianes como puntos de control en una carretera: cada vez que pasa un vehículo (transacción), se inspecciona para garantizar que cumpla con todos los estándares de seguridad.

Cuando se inicia una transacción en una cadena de bloques, los nodos guardianes la validan antes de que llegue a la cadena de bloques de destino. Si detectan alguna discrepancia, la transacción es rechazada, asegurando que solo se procesen transferencias legítimas. Esto garantiza que se mantenga la seguridad de las transacciones de un extremo a otro, incluso cuando los activos o los datos se transfieren a través de diferentes redes.

Wormhole es uno de los pocos protocolos de seguridad blockchain que se basa en un diseño de puente descentralizado. Además, hay acceso a herramientas de recuperación de activos.

Ventajas

- Verificación del tutor: Protege las transferencias comprobando cada paso de forma independiente.

- Seguridad descentralizada: Reduce la dependencia de un único validador, evitando vulnerabilidades en todo el sistema.

- Mecanismos de recuperación: Proporciona herramientas para manejar transacciones fallidas o estancadas.

Contras

- Riesgos de vulnerabilidad del puente: Al igual que otros puentes entre cadenas, Wormhole está expuesto a métodos de ataque en evolución.

- Configuración compleja: Es posible que los usuarios necesiten tiempo para comprender el sistema del nodo guardián.

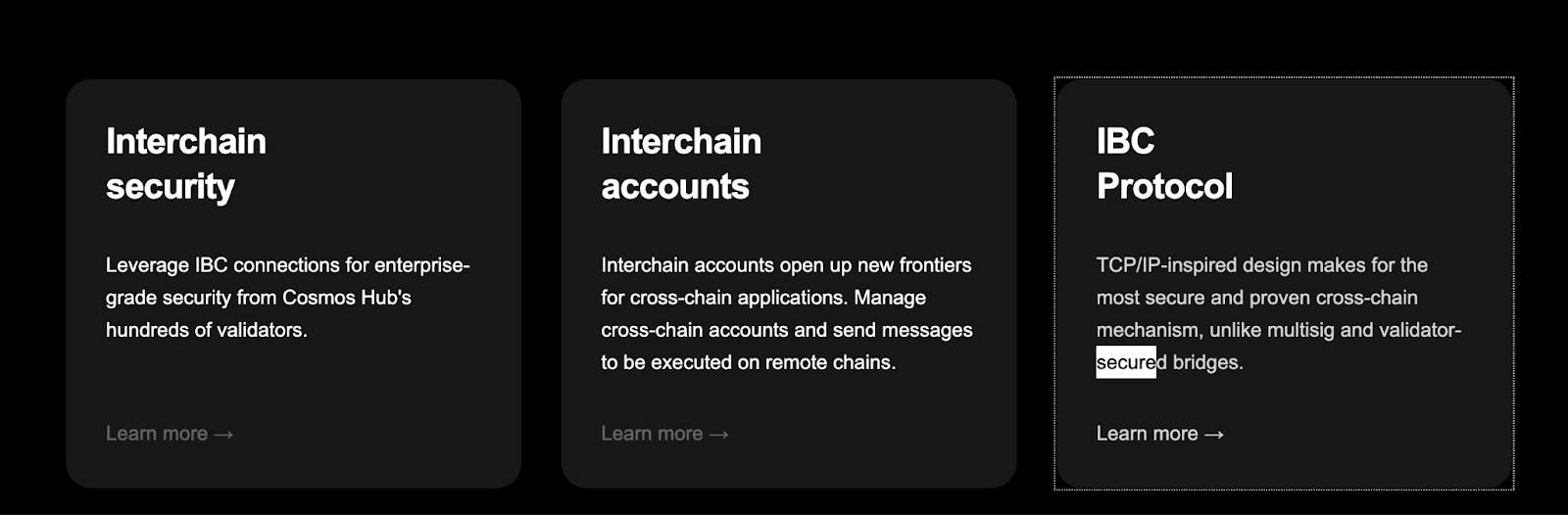

Cosmos Hub: lo mejor para transferencias seguras de activos utilizando el protocolo IBC

Cosmos Hub permite transacciones seguras entre cadenas utilizando su protocolo de comunicación entre cadenas de bloques (IBC). Garantiza que los activos y los datos se muevan de forma segura entre redes conectadas, manteniendo la integridad durante toda la transacción. Cosmos reduce el riesgo de transferencias incompletas o manipuladas, garantizando que cada paso (desde el envío hasta la recepción) se realice de forma segura.

Centro Cosmos: Cosmos

¿Cómo funciona?

El protocolo IBC funciona como una red de entrega segura. Cuando un usuario envía tokens de una cadena de bloques a otra, IBC se asegura de que ambas cadenas validen la transferencia antes de que se complete. Piense en ello como un apretón de manos bidireccional: la cadena de envío bloquea los tokens y la cadena de recepción emite una cantidad equivalente solo cuando se confirma el primer paso. Si surge algún problema durante el proceso, la transacción se detiene, protegiendo los activos de pérdidas.

IBC también utiliza el consenso de Tendermint para mantener la confianza y la coherencia en todas las cadenas de bloques, garantizando que las transacciones se validen correctamente sin demoras ni manipulación.

Ventajas

- Previene la pérdida de activos: La validación bidireccional garantiza que los activos nunca se pierdan en tránsito.

- Rápido y consistente: El consenso de Tendermint proporciona una validación rápida sin comprometer la seguridad.

- Resistente al tiempo de inactividad: IBC puede manejar interrupciones de la red y proteger los activos hasta su recuperación.

Contras

- Coordinación de red: Requiere coordinación entre múltiples cadenas de bloques, lo que puede introducir complejidad.

- Adopción limitada: Algunas redes todavía están integrando IBC, lo que limita sus casos de uso actuales.

¿Qué es la seguridad de las transacciones de un extremo a otro?

La seguridad de las transacciones de extremo a extremo garantiza que cada transacción, desde su inicio hasta su finalización, esté protegida contra riesgos como manipulación, avance o ejecución incompleta.

Este concepto garantiza que ninguna entidad no autorizada pueda interferir o alterar una transacción, brindando a los usuarios total confianza en sus actividades blockchain.

Sin una seguridad adecuada de extremo a extremo, las transacciones de blockchain corren el riesgo de quedar expuestas a transferencias anticipadas, phishing o transferencias incompletas.

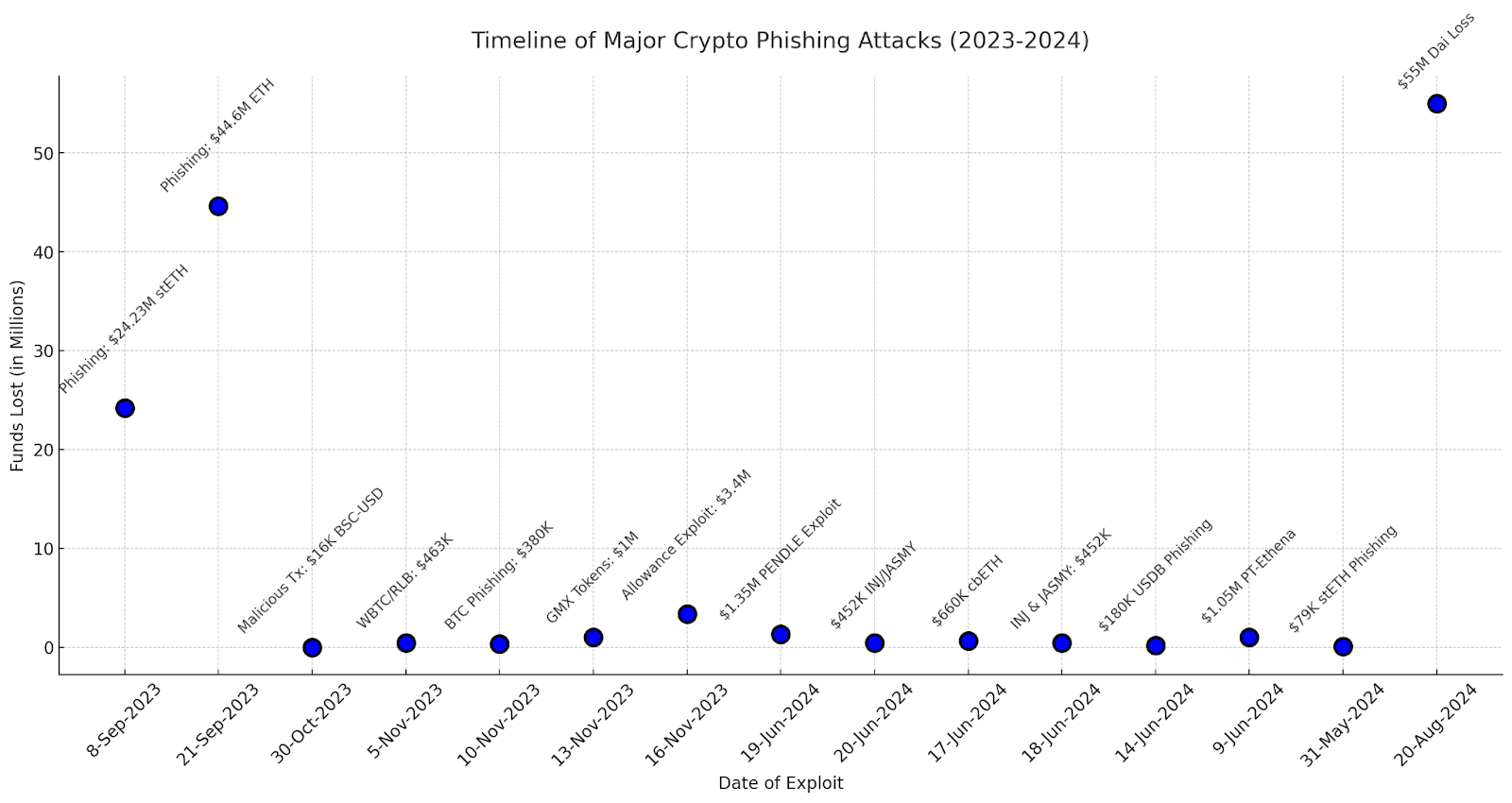

Cronología de los principales eventos de phishing: BIC

Los protocolos de seguridad de Blockchain garantizan que los fondos de los usuarios permanezcan seguros, que las interacciones con los contratos inteligentes sean confiables y que los datos no se filtren ni manipulen en el camino.

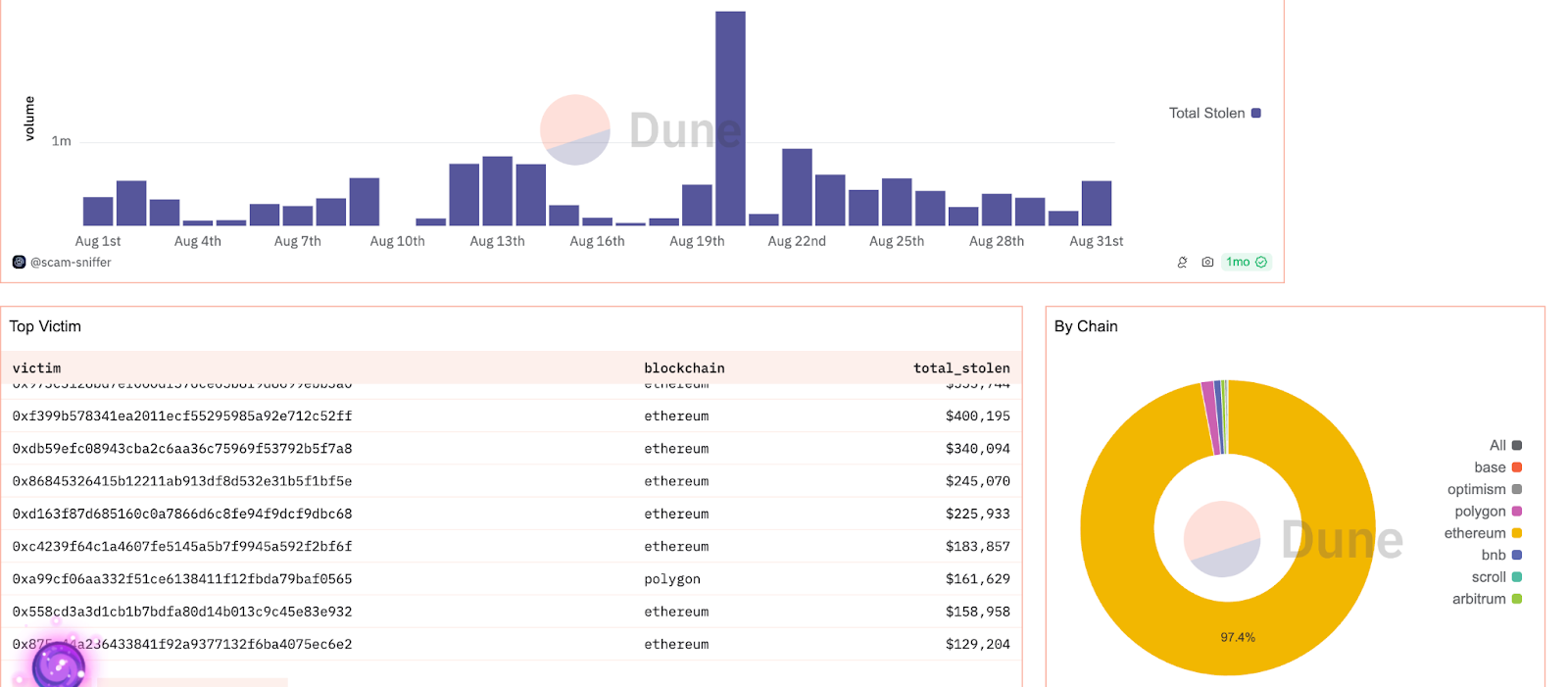

Tendencias recientes de phishing: Duna

¿Es suficiente asegurar las transacciones con protocolos de seguridad blockchain?

Los protocolos de seguridad de Blockchain son un paso fundamental hacia transacciones seguras. Sin embargo, es posible que por sí solos no sean suficientes. Si bien estos protocolos brindan seguridad de extremo a extremo al evitar la manipulación y verificar los datos, las amenazas en evolución requieren actualizaciones continuas.

Un enfoque de múltiples capas, que incluye concienciación de los usuarios, auditorías y salvaguardas adicionales, garantiza una mayor seguridad y confianza en las redes descentralizadas.